DTrace ir dinamiska izsekošanas sistēma, kas ļauj administratoram vai izstrādātājam reāllaikā apskatīt sistēmu lietotāja vai kodola režīmā. DTrace ir C stila augsta līmeņa un jaudīga programmēšanas valoda, kas ļauj dinamiski ievietot izsekošanas punktus. Izmantojot šos dinamiski ievietotos izsekošanas punktus, varat filtrēt apstākļus vai kļūdas, rakstīt kodu, lai analizētu bloķēšanas modeļus, atklātu strupceļus utt.

Operētājsistēmā Windows DTrace paplašina notikumu izsekošanu operētājsistēmai Windows (ETW), kas ir statiska un nenodrošina iespēju programmatiski ievietot izsekošanas punktus izpildlaikā.

Visas API un funkcionalitātes, ko izmanto dtrace.sys, ir dokumentēti izsaukumi.

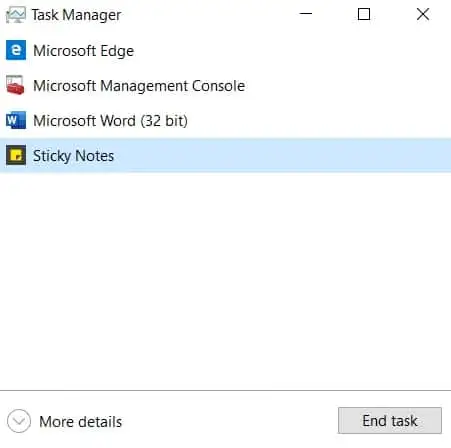

Microsoft ir ieviesis īpašu draiveri operētājsistēmai Windows 10, kas ļauj veikt vairākas sistēmas uzraudzības lomas. Draiveris tiks iekļauts operētājsistēmas Windows 10 versijā 1903. Tāpat DTrace pašlaik ir nepieciešams, lai sistēma Windows tiktu startēta ar iespējotu kodola atkļūdotāju.

Pārnestā DTrace rīka pirmkods ir pieejams vietnē GitHub. Apmeklējiet lapu DTrace operētājsistēmā WindowsOpenDTrace projektā GitHub, lai to redzētu.

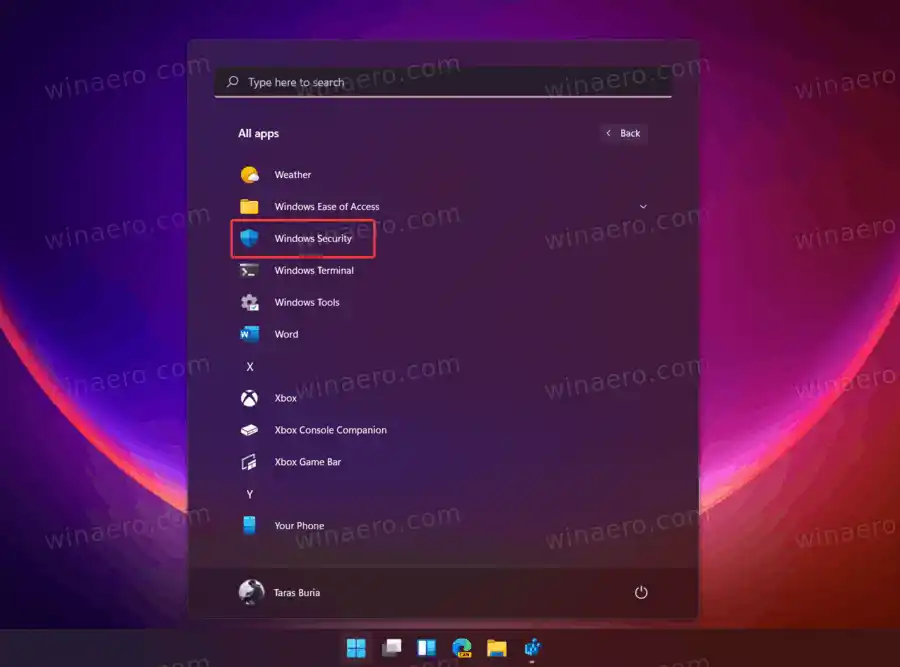

Saturs paslēpties Iestatiet DTrace operētājsistēmā Windows 10 Izmantojot DTraceIestatiet DTrace operētājsistēmā Windows 10

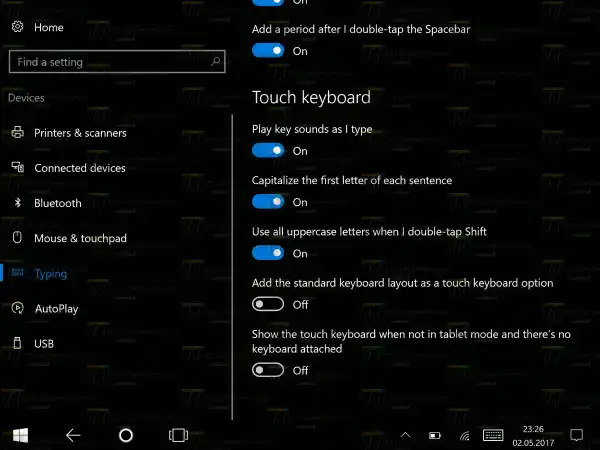

Funkcijas izmantošanas priekšnoteikumi

- Windows 10 iekšējā informācijabūvēt 18342vai augstāks

- Pieejams tikai uzx64Windows un tver izsekošanas informāciju tikai 64 bitu procesiem Windows Insider programma iriespējotsunkonfigurētsar derīgu Windows Insider kontu

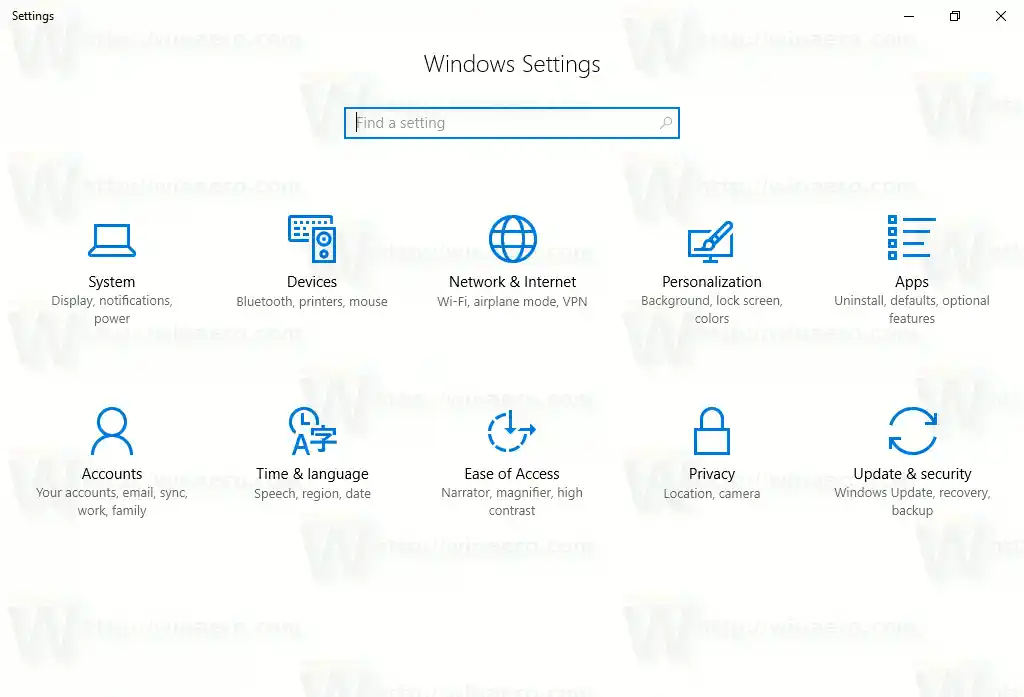

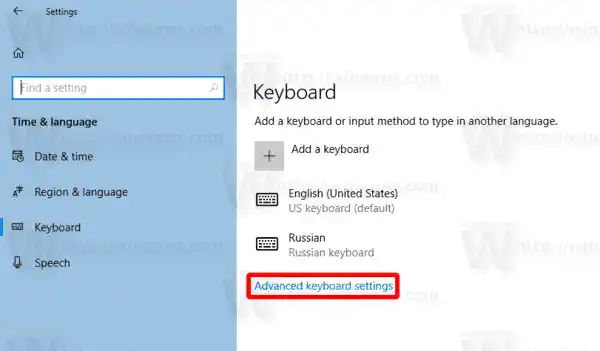

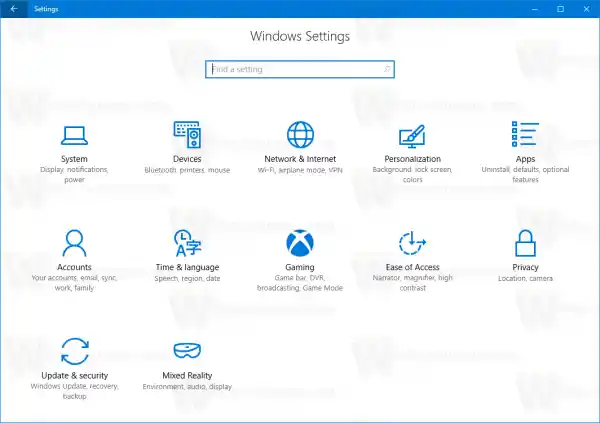

- Detalizētu informāciju skatiet sadaļā Iestatījumi-> Atjaunināšana un drošība-> Windows Insider programma

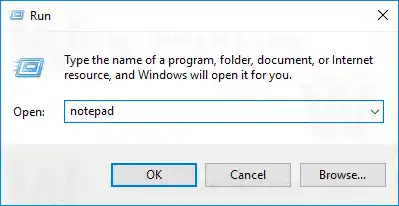

Instrukcijas:

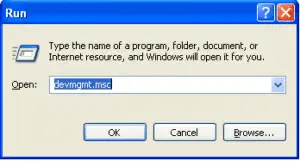

- BCD konfigurācijas komplekts:

- bcdedit /set dtrace on

- Ņemiet vērā, ka, ja veicat jaunināšanu uz jaunu Insider būvējumu, jums vēlreiz jāiestata opcija bcdedit

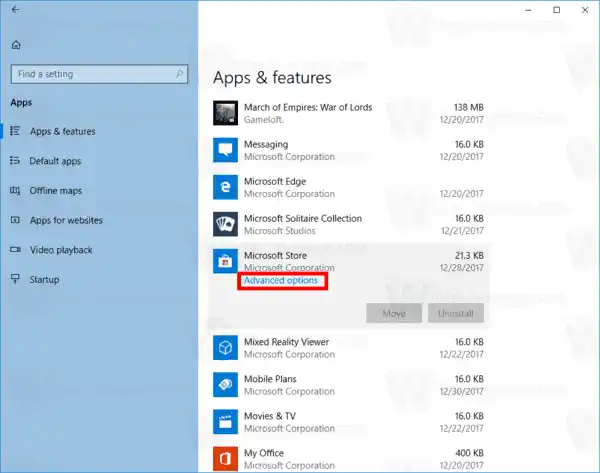

- Tas instalē lietotāja režīma komponentus, draiverus un papildu funkciju pakotnes pēc pieprasījuma, kas nepieciešamas, lai DTrace darbotos.

- Neobligāti: atjauninietPATH vides mainīgaisiekļautC:Program FilesDTrace

- set PATH=%PATH%;'C:Program FilesDTrace'

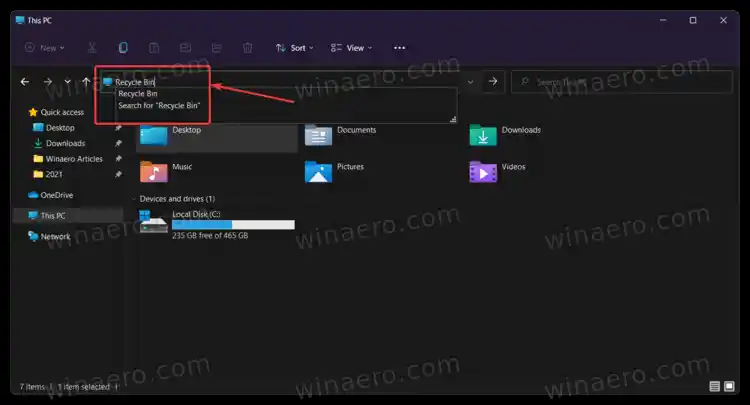

- Uzstādītsimbolu ceļš

- Izveidojiet jaunu direktoriju simbolu lokālai saglabāšanai kešatmiņā. Piemērs: mkdir c:symbols

- Iestatīt_NT_SYMBOL_PATH=srv*C:symbols* http://msdl.microsoft.com/download/symbols

- DTrace automātiski lejupielādē nepieciešamos simbolus no simbolu servera un kešatmiņas uz vietējo ceļu.

Neobligāti:Iestatiet kodola atkļūdotājusavienojums ar mērķa mašīnu ( MSDN saite). Tas irtikainepieciešams, ja vēlaties izsekot kodola notikumiem, izmantojot FBT vai citus pakalpojumu sniedzējus. - Ņemiet vērā, ka jums būs jāatspējo Secureboot un Bitlocker operētājsistēmā C: (ja ir iespējots), ja vēlaties iestatīt kodola atkļūdotāju.

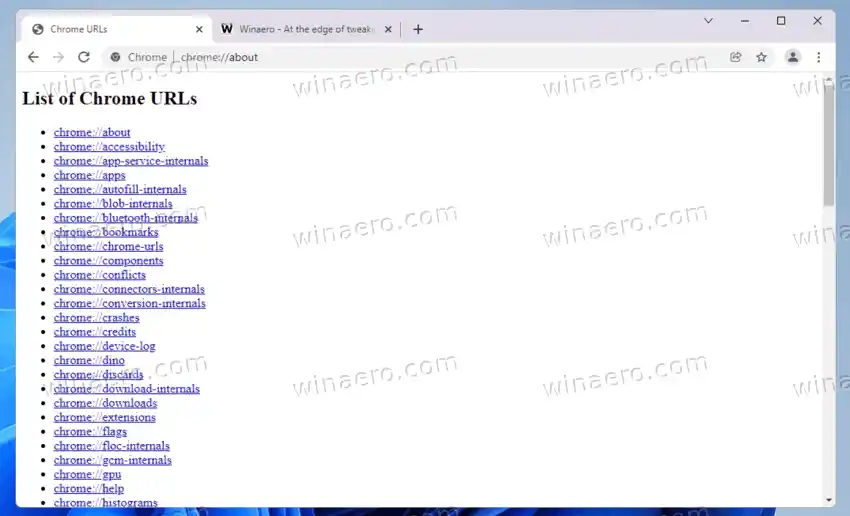

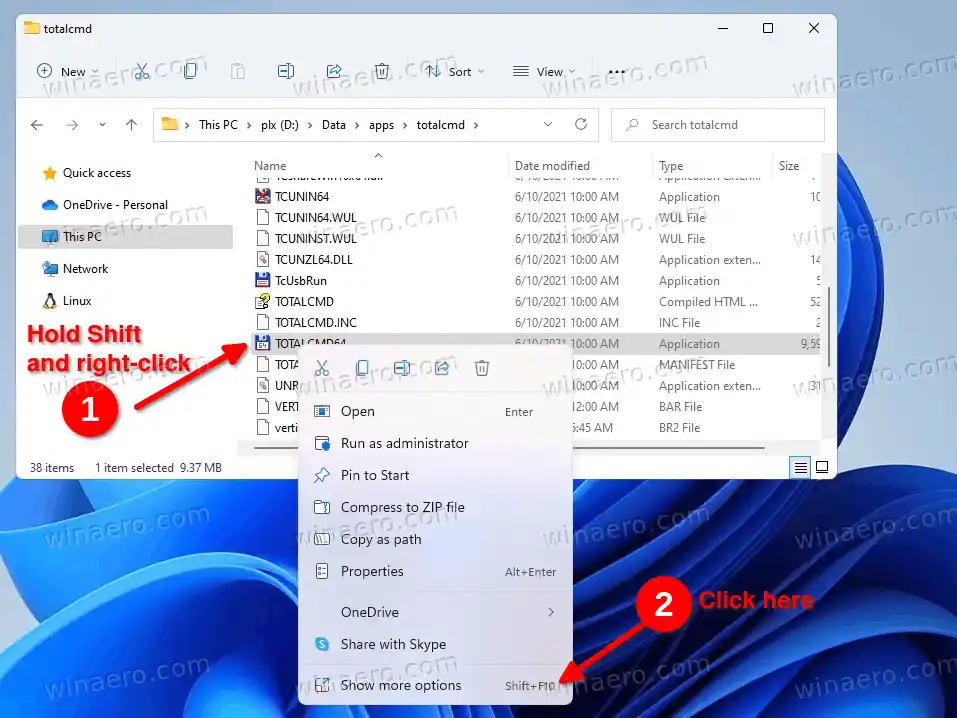

Izmantojot DTrace

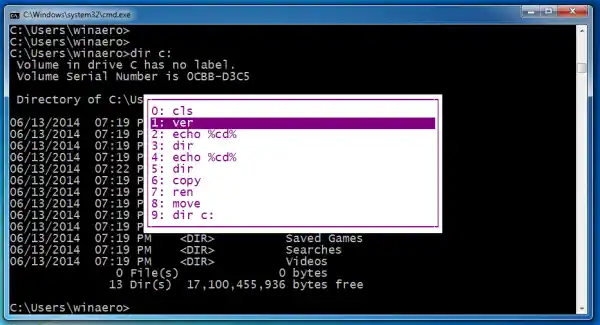

- Atveriet paaugstinātu komandu uzvedni.

- Izpildiet vienu no šīm komandām:|_+_|

Komandadtrace -lvn syscall:::tiks uzskaitītas visas zondes un to parametri, kas pieejami no syscall nodrošinātāja.

Tālāk ir norādīti daži no pakalpojumu sniedzējiem, kas ir pieejami operētājsistēmā Windows, un to instrumenti.

- syscall — NTOS sistēmas callsfbt (funkciju robežu izsekošana) — kodola funkcijas ievade un returnspid — lietotāja režīma procesa izsekošana. Tāpat kā kodola režīma FBT, bet arī ļauj izmantot patvaļīgu funkciju offsets.etw (notikumu izsekošana operētājsistēmai Windows) — ļauj definēt ETW zondes. Šis nodrošinātājs palīdz izmantot esošo operētājsistēmas instrumentu DTrace.

- Šis ir viens papildinājums, ko esam veikuši DTrace, lai ļautu tam atklāt un iegūt visu informāciju, ko Windows jau sniedz S.T.W.

Vairāk skriptu paraugu, kas piemērojami Windows scenārijiem, var atrast šeit paraugu katalogs.

Avots: Microsoft